En este paso a paso conocerás las distintas formas para eliminar cualquier malware que pueda estar afectando tu WordPress.

WordPress es uno de los CMS más utilizados y reconocidos de todo el mundo, y al igual que todo en la red, también corre el peligro de ser hackeado o infectado, por lo que es importante conocer las formas en las que se puede solucionar una de estas situaciones, si en algún momento cualquiera de ellas llegase a suceder.

Primero que nada es necesario conocer, cuales son los riesgos reales que corre WordPress ante un ataque, sea de un malware o de terceros, y es que existen solo dos tipos de infecciones que pueden afectar este CMS:

- Infecciones en los archivos, normalmente en el theme o en los plugins. Existen infecciones de archivos que se propagan y otras que no se propagan.

- Infecciones en la DB, que ocurren cuando directamente se inyecta malware en la DB de WordPress.

LEE TAMBIÉN: Toyota lanza escoba voladora de Harry Potter

La primera de estas mucho más fáciles de solucionar que las segundas. De hecho, para las segundas no existe una forma exacta o procedimiento “paso a paso” que sirva para desinfectar el sitio o portal, ya que depende mucho de la infección y del malware.

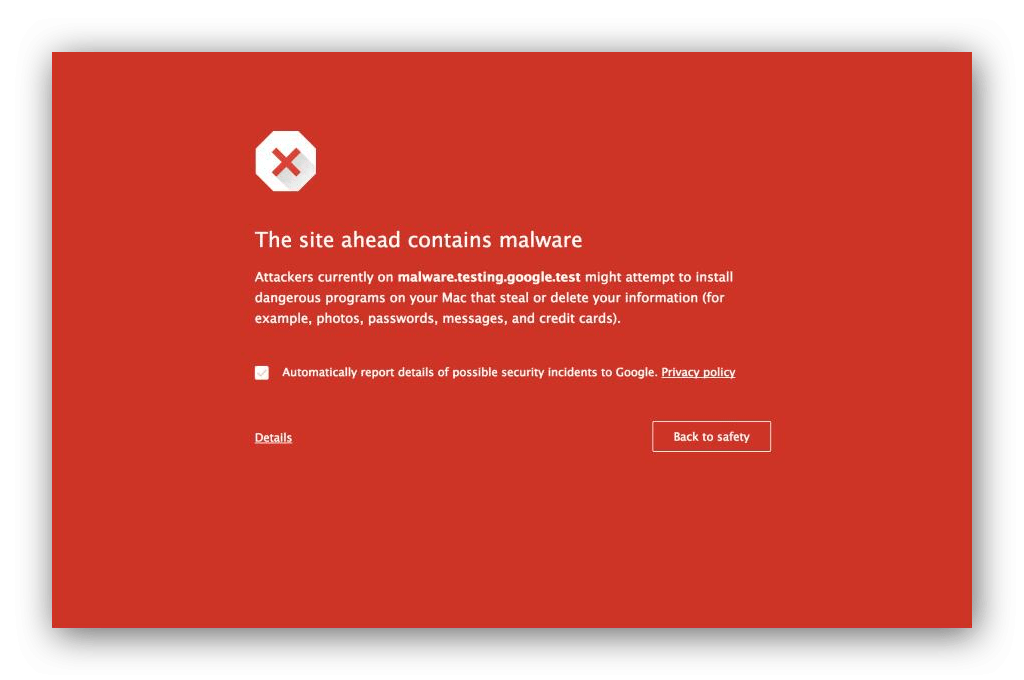

En cualquier caso, al encontramos un WordPress infectado podremos darnos cuenta por diferentes métodos. Lo primero es abrir el sitio web en el navegador y encontrar un mensaje como este o similar (depende del navegador web):

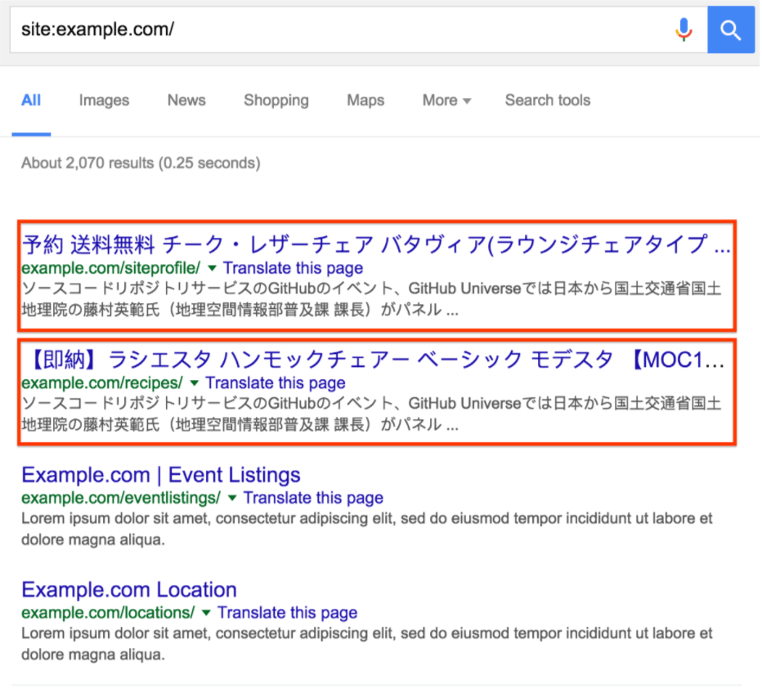

Sin embargo, en otras ocasiones el problema se encuentra en las SERP, los resultados de búsqueda de Google, en donde aparecen indexadas alternativas como estas:

En algunos casos el malware abre popups, solo en algunas ocasiones, pero no siempre. Por lo que es posible que un porcentaje de visitantes vea el popup de malware, pero el administrador del sitio web no.

Por esta razón, te presentamos el paso a paso para resolver todos lo problemas que nos puede causar un WordPress hackeado. De acuerdo al especialista Álvaro Fontela debes:

PRIMER PASO

Si ya hemos detectado algunas de las señales antes mencionadas pero nuestro hosting no lo ha detectado ni nos ha avisado, entonces debemos ver el alcance del problema y el tipo de malware.

Si nuestro proveedor de hosting no ha detectado nada puede ser por muchas razones. Si tenemos un servidor dedicado o VPS propio, puede que no tengamos antimalware. Si lo tenemos, puede que el malware sea demasiado nuevo o que por alguna razón todavía no esté en la base de datos de firmas.

Por otro lado, normalmente los proveedores de hosting solo notifican al cliente de forma “invasiva” cuando la cuenta de hosting o servidor está dando problemas por culpa del malware que se ha alojado en él (algo que es bastante común, desde ataques hasta minado de bitcoins).

Vamos a empezar usando un par de plugins para detectar el malware en nuestro WordPress. Por lo general, se recomienda utilizar todos para ir descartando por rondas de detección.

Estos antimalware para WordPress son como los antivirus para Windows, tienen motor de análisis y cuarentena para los archivos infectados.

Anti-Malware Security and Brute-Force Firewall

Anti-Malware Security and Brute-Force Firewall es completamente gratuito y podemos descargarlo desde el repositorio oficial de plugins de WordPress en la siguiente URL: https://es.wordpress.org/plugins/gotmls/

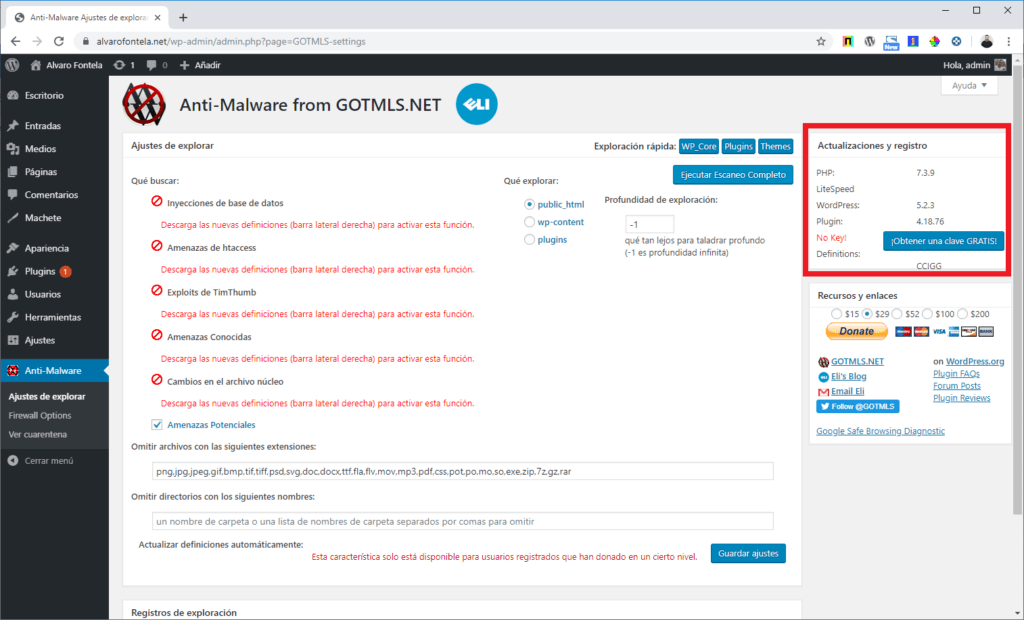

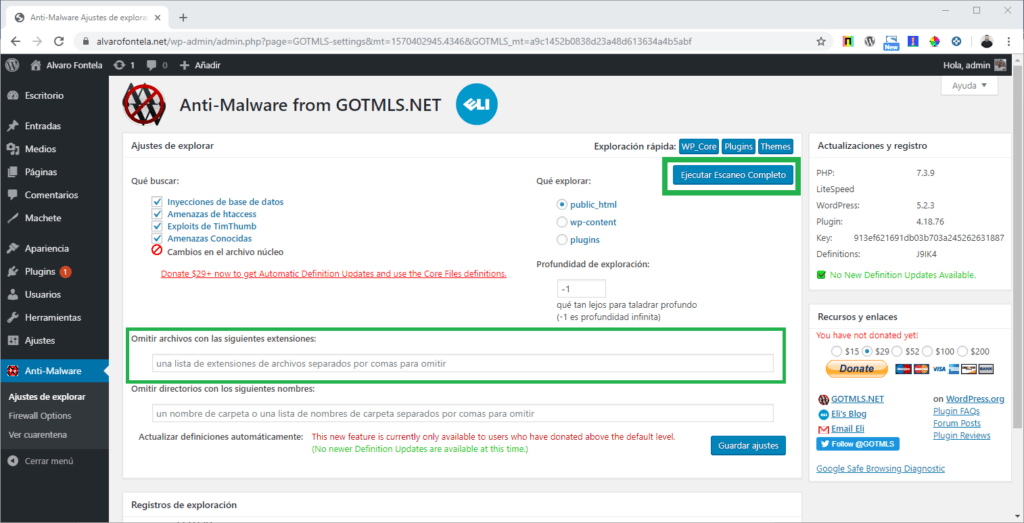

Después de instalar Anti-Malware Security and Brute-Force Firewall en WordPress, vamos a registrar la instalación y a actualizar la DB de firmas de detección.

En la sección marcada en la imagen anterior con el cuadro rojo podemos registrar la instalación y actualizar la DB de firmas para una corrección eficiente.

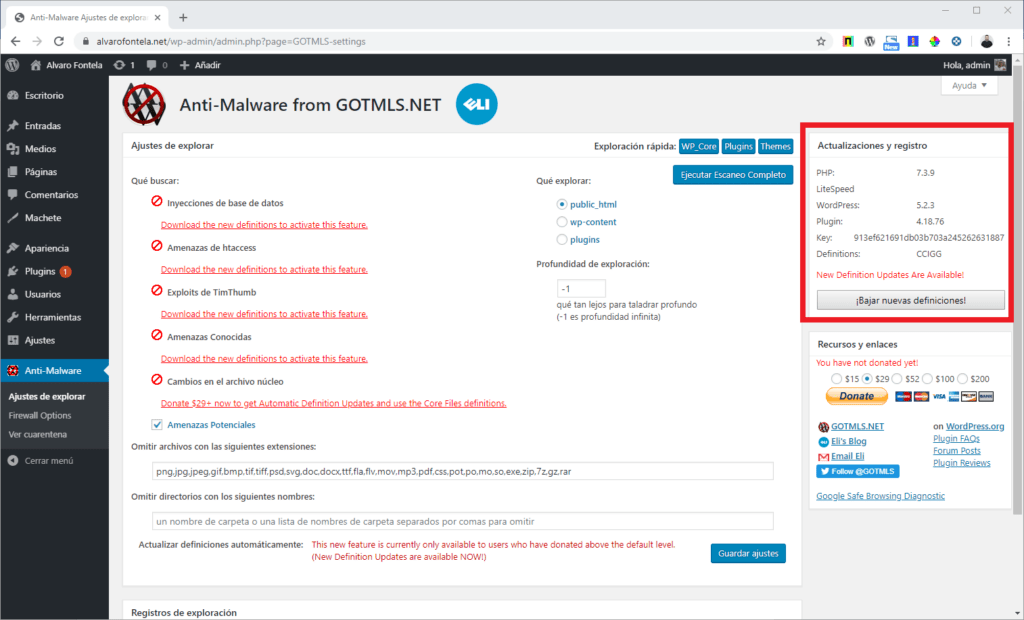

Ahora que lo tenemos todo actualizado, en primer lugar vaciamos el campo llamado “Omitir archivos con las siguientes extensiones” para que se busque malware en todos los archivos de la instalación. Después de esto, podemos ejecutar el análisis pulsando el botón “Ejecutar escaneo completo” que está en la siguiente imagen:

A continuación, empezará el análisis de malware en el WordPress hackeado. Puede llevar más o menos tiempo, dependiendo de la potencia disponible en el hosting y del tamaño de la instalación que se va a analizar. El malware detectado se va a listar en la interfaz de análisis del plugin:

Cuando finalice el análisis, al dejar marcadas las casillas de verificación para el malware, se eliminarán los archivos infectados al pulsar el botón “Arreglar Archivos SELECCIONADOS automáticamente ahora”. También podemos borrar/desinfectar estos archivos manualmente por nuestra cuenta.

Anti-Malware Security and Brute-Force Firewall es de los plugins de análisis de malware para WordPress hackeados con mejor base de datos para detección, asegura el portal.

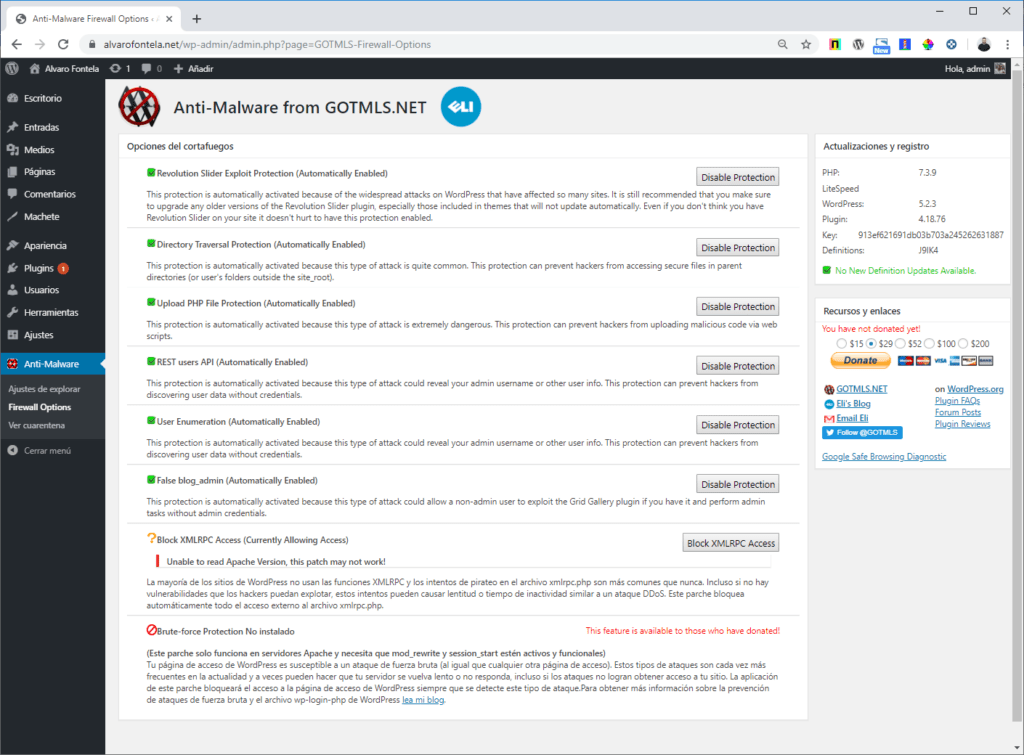

Además, el plugin tiene algunas funcionalidades extra en formato tweak que podemos activar:

Algunas funciones solo están disponibles en la versión premium del plugin, aunque para realizar un análisis basta con la versión gratuita.

Ninja Scanner para WordPress

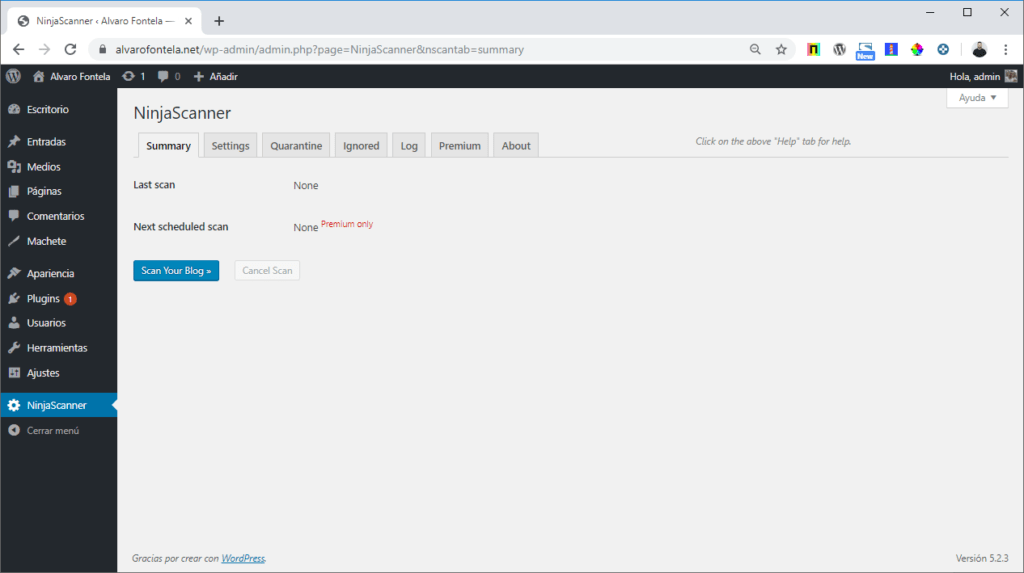

Es otro plugins de análisis de WordPress hackeados y, aunque no tiene mucha configuración, es de los sistemas de análisis más potentes. Lo más importante es que, a diferencia del plugin anterior, la versión gratuita de Ninja Scanner sí permite analizar el núcleo de la instalación de WordPress.

Ninja Scanner es gratuito y podemos descargarlo desde el repositorio oficial de plugins de WordPress a través de la siguiente URL: https://wordpress.org/plugins/ninjascanner/

Después de instalar el plugin y activarlo, tendremos una nueva sección en el dashboard:

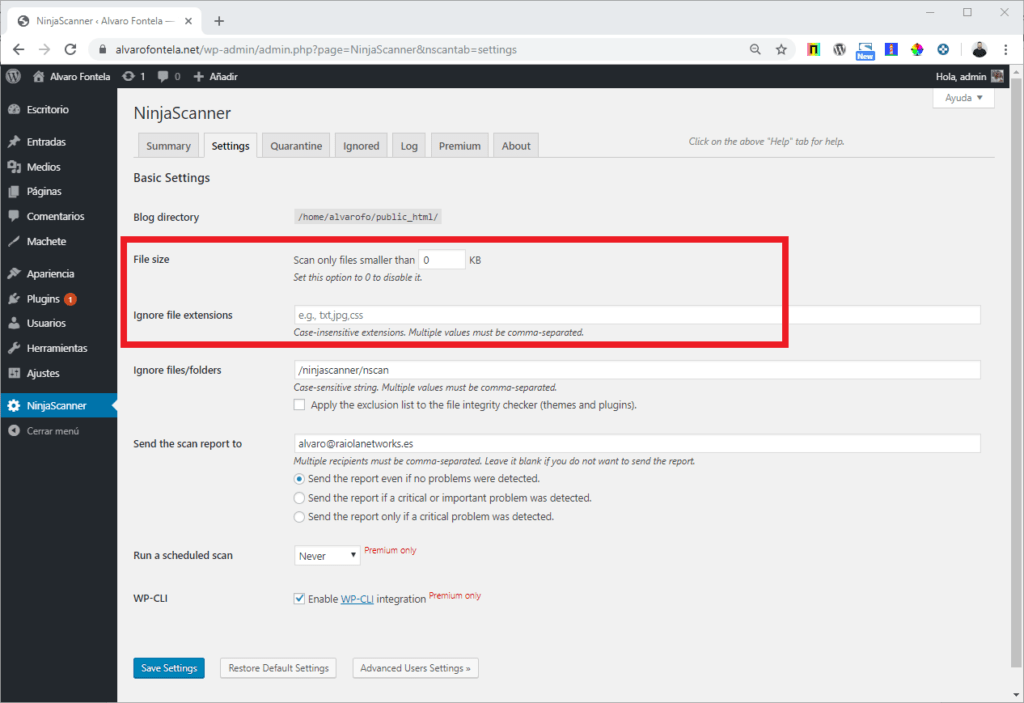

Vamos a la pestaña “Settings” donde los dos campos rodeados debes dejarlos así:

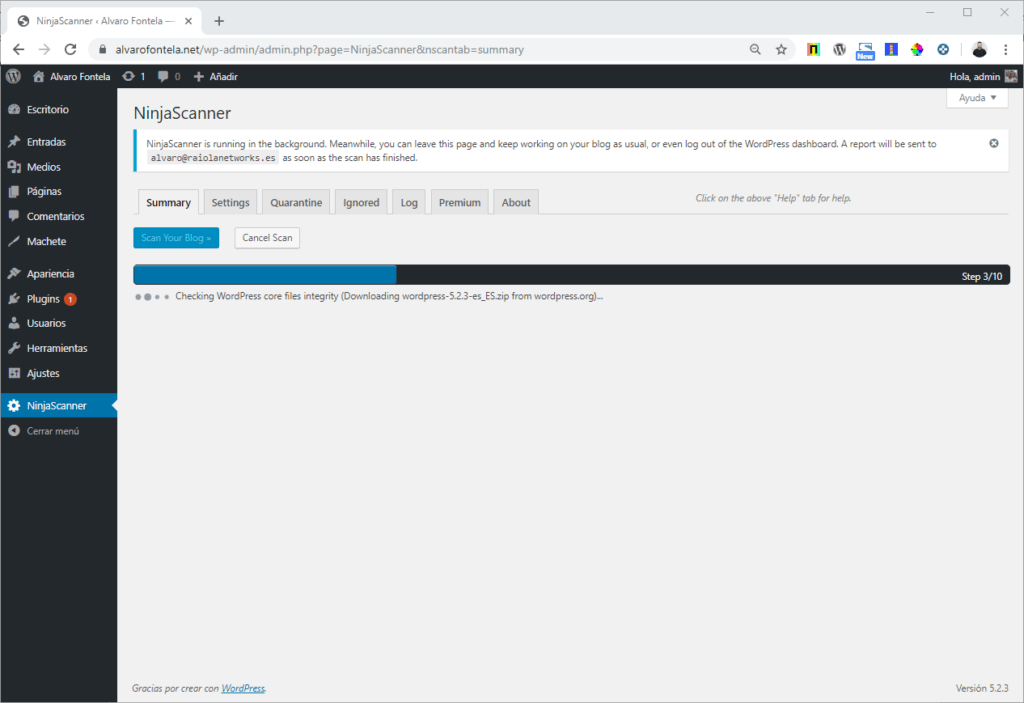

Volvemos a la pestaña “Summary” y pulsamos el botón “Scan your blog” para que comience el análisis:

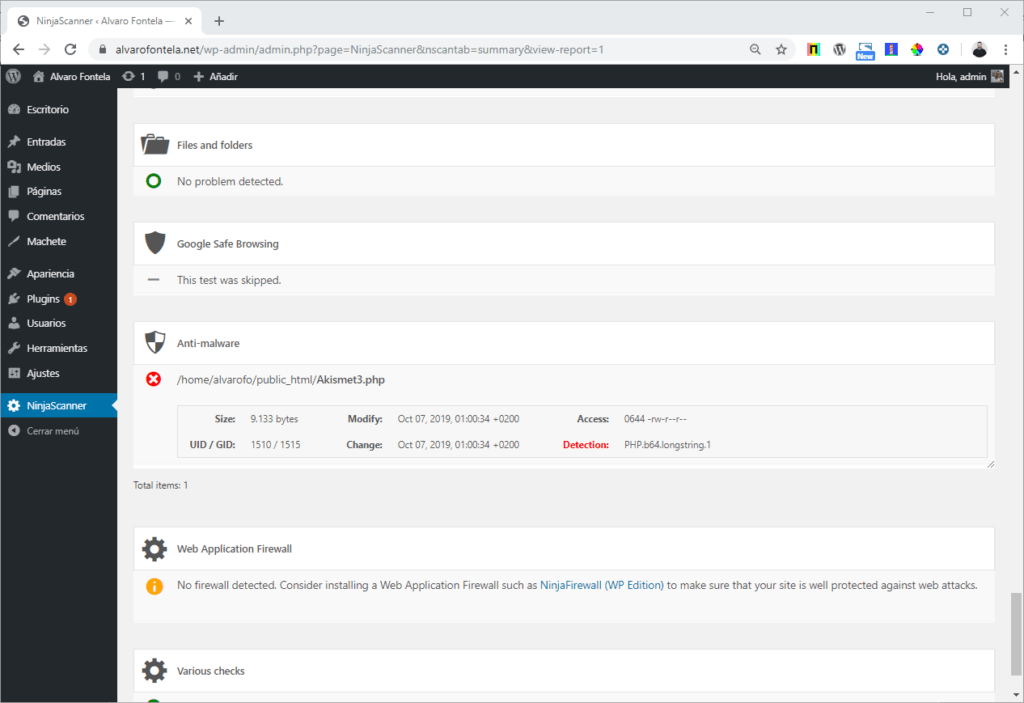

Cuando finalice, veremos un informe completo de lo que se ha encontrado con todo detalle:

A veces en los informes hay algunos falsos positivos, por lo que es necesario tener conocimientos intermedios sobre WordPress para distinguir lo que es un positivo auténtico de un falso positivo.

Al igual que en el plugin anterior, podemos gestionar el malware detectado mediante el plugin o manualmente.

Por otra parte, Ninja Scanner tiene un hermano mayor llamado Ninja Firewall, que es uno de los mejores WAF que conozco en formato plugin para WordPress.

El plugin Ninja Scanner es simple, pero tiene bastantes opciones. Si quieres más información acerca del plugin, puedes ver el siguiente vídeo:

WordFence Security para WordPress

WordFence Security tiene un buen motor de análisis de malware, aunque como suite de seguridad para WordPress consume bastantes recursos y puede “lastrar” el rendimiento de cualquier sitio web.

Aunque tiene muchas más funcionalidades incluidas como, por ejemplo, un buen WAF (Web Application Firewall) y tweaking para mejorar la seguridad, en este caso solo vamos a hablar del análisis de WordFence.

Actualmente WordFence Security consume demasiados recursos en el hosting sin posibilidad de poder solucionarlo.

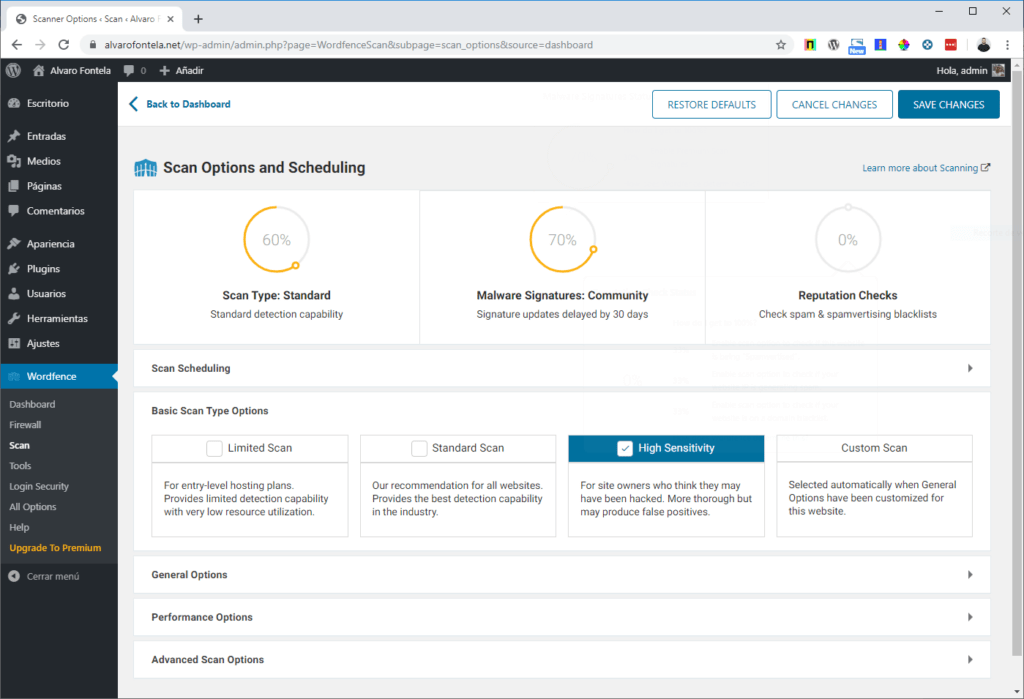

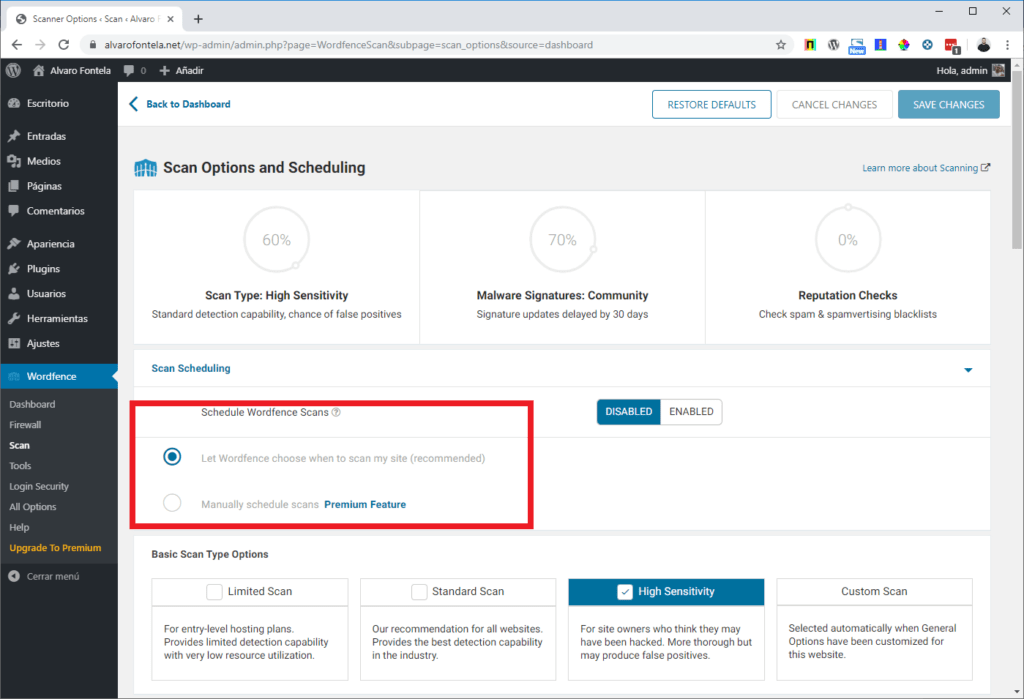

Muchas funcionalidades de WordFence Security son de la versión premium. Esas no se podrán utilizar, pero existen muchas funciones gratuitas que si. Ahora viene el problema: desde hace algunas versiones, en la versión gratuita no podemos elegir cuándo se realiza el análisis. Tendremos que esperar a que el plugin lo haga automáticamente:

Para ello, es importante activar WordFence para analizar y desactivarlo cuando haya terminado, ya que consume bastantes recursos.

Puedes encontrar WordFence Security de forma gratuita en el repositorio de plugins de WordPress: https://es.wordpress.org/plugins/wordfence/

Si quieres ver un tutorial acerca de WordFence Security para WordPress, puedes hacerlo en el siguiente vídeo:

WPScan para WordPress

Considerado por el especialista como uno de los plugins más potentes, utiliza una base de datos especializada en vulnerabilidades para WordPress llamada WPVulnDB (https://wpvulndb.com/) aunque no detecta directamente malware sino vulnerabilidades.

El plugin en cuestión es muy simple. Tiene un motor de escaneo de componentes y utiliza la base de datos del servicio online. De esta forma se mantiene siempre actualizado y, para mayor eficiencia, la base de datos está especializada en vulnerabilidades para WordPress.

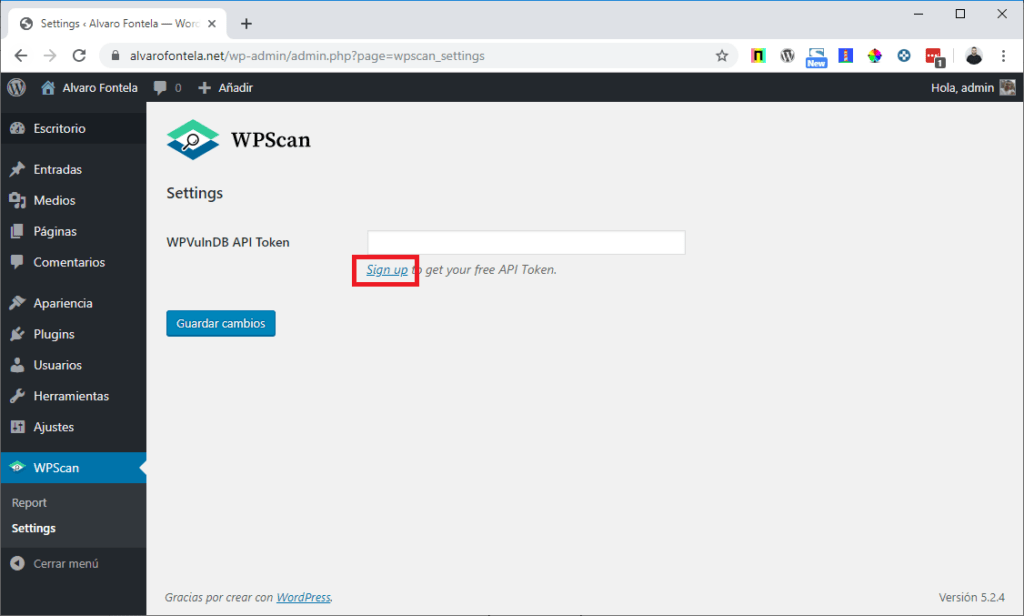

Lo primero que debemos hacer al instalar el plugin, que está disponible en el repositorio de WordPress, es conseguir una clave gratuita de API para utilizar el servicio de WPVulnDB:

Las cuentas gratuitas tienen limitado el uso del API a 50 peticiones al día, pero te servirá para analizar tu web.

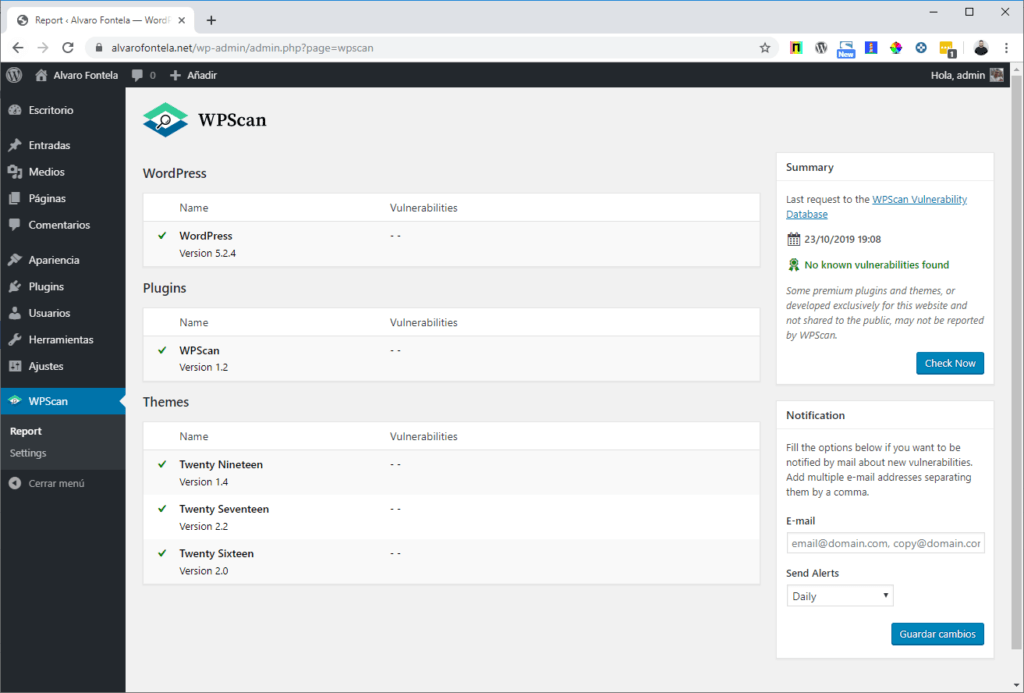

Como puedes ver a continuación, una vez introducida la API la interfaz del plugin WPScan es simple. Se crea una lista de los themes y plugins instalados en nuestro WordPress y detecta sus versiones, de forma que puede saber si están afectadas por algún tipo de vulnerabilidad conocida:

La idea es mantenerlo instalado y, cada cierto tiempo, comprobar si existe algún plugin en el que ha aparecido algún tipo de vulnerabilidad que puedan usar los hackers para infectar con malware nuestro sitio web.

Ten en cuenta que cada ELEMENTO comprobado es una petición al API, por lo que normalmente solo podrás ejecutar un check al día con la cuenta gratuita.

Puedes encontrar el plugin WPScan de forma gratuita en el repositorio de plugins: https://es.wordpress.org/plugins/wpscan/

SEGUNDO PASO

Después de detectar malware en WordPress, si finalmente no es un falso positivo y nuestro WordPress está infectado con malware, debemos empezar con la desinfección.

La primera medida es sustituir todos los archivos originales por nuevos archivos descargados directamente desde la fuente original. Sin embargo, esta medida incluye varios pasos que deben ser ejecutados y tenidos en cuenta por separado.

Lo primero que debemos considerar es que puede haber más archivos infectados que los detectados por los plugins de análisis. Por eso, es necesario sustituir TODOS los archivos de plugins, theme y WordPress por los originales descargados de fuentes originales.

Por otro lado, también debemos priorizar que puede haber plugins que no se hayan actualizado en meses, siendo interrumpido su desarrollo.

¿Qué quiere decir esto? Pues que, aunque tengamos la última versión de un plugin, puede no estar actualizado dado que su desarrollo está descontinuado.

Al mismo tiempo que sustituimos los archivos por los nuevos, también vamos a revisar que todos los plugins y el theme sigan en desarrollo.

¿Y qué ocurre si tenemos código personalizado? Pues que tendremos que realizar las modificaciones otra vez. Es preferible actualizar de nuevo los archivos con el código, que jugarnos la infección de nuevo.

El objetivo de la sustitución COMPLETA de archivos es que no quede NI UN SOLO archivo de los infectados. Por lo tanto, debemos ser tajantes para garantizar que la infección no sigue. Lo ideal es BORRAR TODOS LOS ARCHIVOS y subir la carpeta con los archivos nuevos por FTP.

A la afirmación anterior, por si han quedado dudas, voy a añadir lo siguiente:

Es muy raro encontrarse infecciones de WordPress en base de datos, salvo inyecciones, pero apenas ocurre en el 10% de los casos de infección.

Vamos a empezar con el proceso, pero teniendo muy en cuenta las dos afirmaciones anteriores.

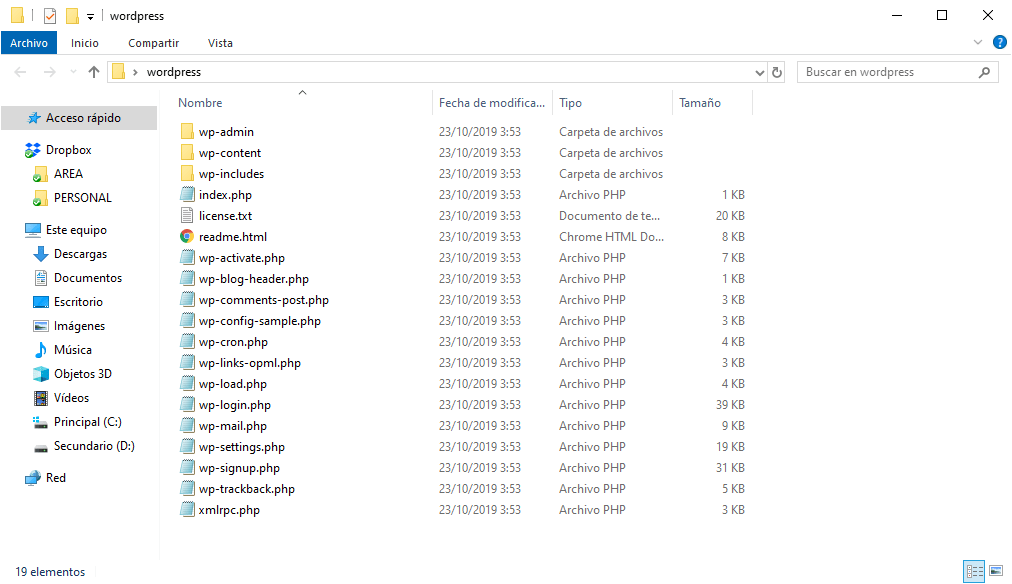

Normalmente, para hacer este proceso creamos una carpeta y metemos dentro los archivos de WordPress recién descargados, última versión:

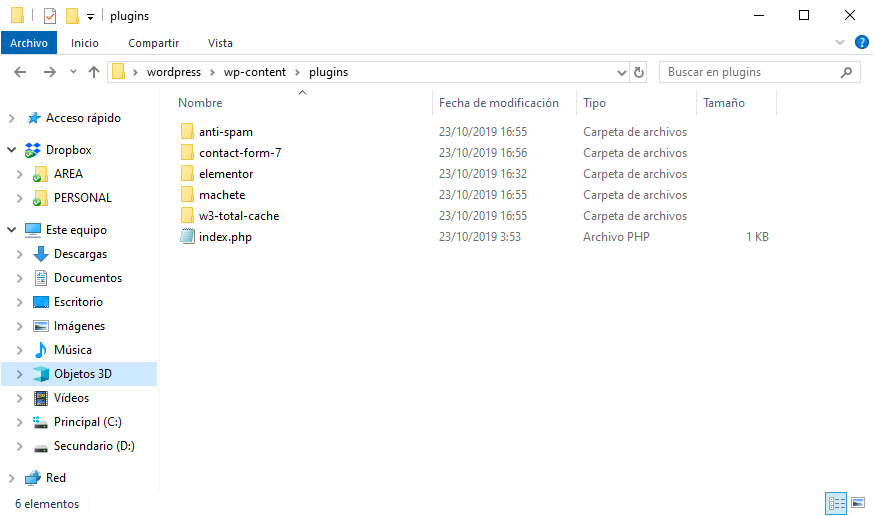

Ahora vamos a meter en la carpeta PLUGINS las carpetas de los plugins que ya teníamos previamente instalados, pero las últimas versiones descargadas directamente desde las fuentes oficiales:

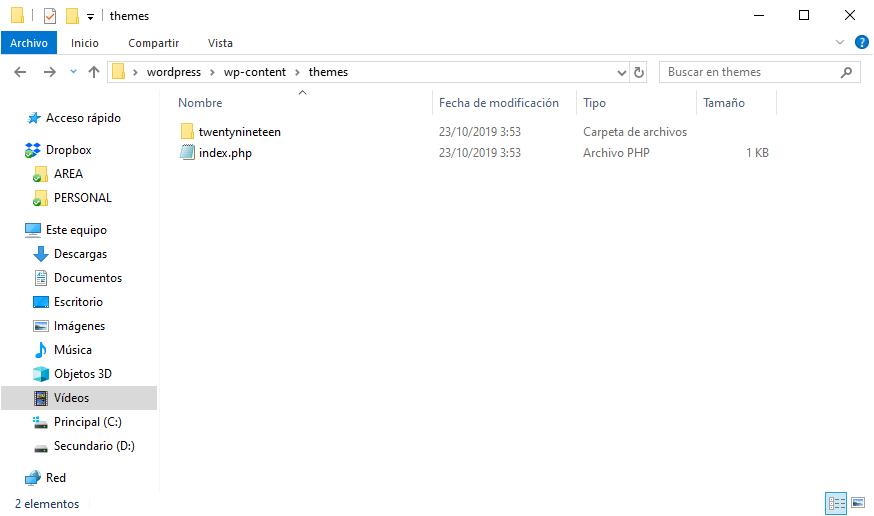

Y lo siguiente será meter el theme activo, también descargado desde fuente oficial y actualizado.

Aquí debes tener cuidado, ya que en muchos casos si el theme lleva tiempo sin actualizar o si tenemos cambios importantes sin tema hijo, directamente en código, puede que nos cueste hacer “limpieza” pero es extremadamente importante ser tajante con este tema.

Lo normal en WordPress es SOLO usar un theme. Para evitar problemas, tienes que borrar el resto de themes y plantillas que no están activas, pero están instaladas. De lo contrario, pueden infectarte por una plantilla desactivada sin actualizar.

¿Y qué hacemos con algún archivo que pueda quedar suelto que no sea de ningún plugin, theme o de WordPress?

Pues, como has podido ver, la idea es borrar todos los archivos y volver a meterlos originales, por lo que NINGÚN archivo puede quedar sin cambiar o borrar.

Cuando subamos todo, solo nos queda comprobar que si funciona correctamente, ya que al actualizar versiones de plugins y theme, (o al cambiar cosas en código personalizado) puede llegar a darnos algún tipo de error leve que debemos solucionar.

Sobra decir que todas estas acciones es importante hacerlas con una copia de seguridad preparada por si la necesitamos.

PASO TRES

Cuando hayamos completado el paso anterior, vamos a volver a analizar la instalación con los plugins mencionados en el paso 1 con el objetivo de garantizar que está todo limpio.

También podemos pedirle a nuestro proveedor de hosting o ejecutar en nuestro servidor VPS o dedicado un análisis a nivel servidor con una herramienta como Maldet.

La idea es poder “certificar” que ningún archivo queda infectado y que no hay nada “raro” inyectado en la base de datos de WordPress, aunque normalmente los elementos inyectados en la DB de WordPress suelen ser enlaces de spam o scripts JS que ejecutan popups.

Otra cosa que podemos hacer para garantizar la desinfección es utilizar un antivirus. Estas son algunas opciones interesantes donde puedes meter la URL de tu web para comprobar si hay algo “raro”:

- Virus Total: https://www.virustotal.com/gui/home/url

- DrWeb: https://vms.drweb-av.es/online/?lng=es

- Google Safe Browsing: https://transparencyreport.google.com/safe-browsing/search

- WPSec: https://wpsec.com/

Es muy raro que si aplicamos todo esto se nos escape algo, pero pueden existir casos donde el JS inyectado sea inofensivo y solo se convierta en “ofensivo” en ciertos momentos al detectar cierto user-agent o similar. En esos casos, el malware es más difícil de detectar a simple vista.

PASO CUATRO

De acuerdo al portal, la seguridad de WordPress se basa en la prevención y en la lógica. Con estos dos conceptos, vas a poder mantener tu WordPress infranqueable si sigues estas instrucciones al pie de la letra y sin saltarte ninguna.

Otras herramientas para desinfectar WordPress

Existen otras herramientas que te pueden ayudar a detectar y desinfectar malware en tu instalación de WordPress. Sin embargo, la mayoría requieren conocimientos de sysadmin o al menos de consola Linux.

Como decía antes, una de las más conocidas es Maldet, también llamada Linux Malware Detect, que podemos encontrar aquí: https://www.rfxn.com/projects/linux-malware-detect/

Maldet puede utilizar el motor de análisis de ClamAV (muy conocido como antivirus opensource), pero con firmas especializadas en malware web, aunque sin especializarse en WordPress.

LEE TAMBIÉN: Nueva campaña cervecera critica el uso excesivo de las redes sociales

LEE TAMBIÉN: Esta cadena promociona su nuevo pan como si fuese un iPhone

Si quieres conocer más sobre el Programa de Maestría en Marketing y Publicidad Digital . Regístrate en el siguiente formulario: